CATO NETWORKS

Få

ny

viden

Få inspiration og viden om de nyeste teknologier og funktioner

Tag det første skridt mod SASE

2024 Strategic Roadmap for SASE fra Gartner

Den stigende anvendelse af cloudapplikationer, hybridarbejde og stadig mere udspekulerede cyberangreb betyder, at efterspørgslen efter Secure Access Service Edge (SASE) er i vækst. Både af hensyn til økonomi, drift og kommunikation er det afgørende, at virksomhederne er stand til at imødekomme fremtidens krav til både sikkerhed og netværk. Det er nødvendigt at se kritisk på det nuværende IT-setup, og som en væsentlig del af strategien, begynde at udarbejde en plan for implementering af SASE. Som en hjælp dette vil vi anbefale at læse rapporten: ”Gartner® 2024 Strategic Roadmap for SASE Convergence” som giver indsigt i markedet for SASE, dets fremtid, muligheder samt praktiske trin til en vellykket implementering.

Vil du have stillet din nysgerrighed og vide mere, så læs hele rapport her &:

- Få en omfattende introduktion til SASE, herunder vigtige erfaringer og nyttige anbefalinger.

- Opnå et overblik over både det nuværende og fremtidens SASE-marked.

- Få et udkast til en praktisk, brugerorienteret og prioriteret SASE-migrationsplan.

Original artikel: Gartner, 15 December 2023- ID G00792299, By John Watts, Andrew Lerner

Se verdens første SASE-baserede XDR

Cato Networks lancerer XDR

Cato Networks, der er førende indenfor SASE, annoncerer udvidelsen af Cato SASE Cloud-platformen til trusselsdetektering og trusselrespons med Cato XDR, verdens første SASE-baserede, udvidede detekterings- og responsløsning (XDR). Cato XDR, der allerede nu er tilgængelig, udnytter de funktionelle og operationelle muligheder i Cato SASE Cloud til, at overvinde de lange implementeringstider, den begrænsede datakvalitet og den utilstrækkelige undersøgelses- og reaktionsoplevelse, der ofte er forbundet med ældre XDR-løsninger.

D. 23. januar 2024 introducerede Cato også den første SASE-managed endpoint protection platform (EPP/EDR), Cato EPP. Sammen markerer Cato XDR og Cato EPP den første udvidelse siden den oprindelige, banebrydende SASE-platform, som Cato lancerede i 2016, og som blev formelt anerkendt af brancheanalytikere i 2019. SASE’s sikkerhedsfunktioner omfatter forebyggelse af trusler og databeskyttelse i en fælles, let administreret og letanvendelig global platform. Med den seneste annoncering udvider Cato SASE til, også at omfatte trusselsdetektering- og respons samt endpoint-beskyttelse.

En af de første brugere af Cato XDR er Redner’s Markets, en medarbejderejet supermarkedskæde med hovedkvarter i Reading, Pennsylvania, med 75 butikker. Redner’s Markets’ Vice President of IT & Infrastructure, Nick Hidalgo, siger: “Cato-platformen gav os bedre synlighed, sparede tid på incident response, løste applikationsproblemer og forbedrede netværksydelsen ti gange.”

Original artikel: Cato Networks, 23. Januar 2024.

“Cato SASE fortsætter med at være modgiften mod sikkerhedskompleksitet,” siger Shlomo Kramer, CEO og medstifter af Cato Networks. “I dag udvider vi vores enestående SASE-platform til, ud over trusselsforebyggelse, også at omfatte identifikation og respons på trusler. Kun Cato og vores enkle, sammenhængende og automatiserede platform kan strømline sikkerhed på den måde.”

En af de første brugere af Cato XDR er Redner’s Markets, en medarbejderejet supermarkedskæde med hovedkvarter i Reading, Pennsylvania, med 75 butikker. Redner’s Markets’ Vice President of IT & Infrastructure, Nick Hidalgo, siger: “Cato-platformen gav os bedre synlighed, sparede tid på incident response, løste applikationsproblemer og forbedrede netværksydelsen ti gange.”

“Sammensmeltningen af XDR og EPP i SASE er en game-changer for branchen,” siger Art Nichols, CTO for Windstream Enterprise og Cato-partner. “Den innovative integration af de to nye funktioner samler avanceret trusselsdetektering, responsfunktioner og endpoint-sikkerhed i én samlet, cloud-native arkitektur, der revolutionerer den måde, hvorpå virksomheder beskytter deres netværk og data mod stadig mere sofistikerede cybertrusler.”

Begrænsninger ved ældre XDR-løsninger

Cato XDR drager fuld fordel af de enorme fordele ved Cato SASE Cloud-platformen. I modsætning til usammenhængende punktløsninger og sikkerhedsudstyr giver funktionerne i Cato virksomheden ét samlet og enkelt overblik over deres netværk.

Strømmen af sikkerhedsadvarsler der udløses af netværkssensorer, som firewalls og IPS, komplicerer identifikationen af trusler. I 2023 skulle virksomheder i gennemsnit bruge 204 dage på at identificere brud på sikkerheden. XDR-værktøjer hjælper med at lukke dette hul ved at indlæse, korrelere og kontekstualisere trusselsinformation med data fra indbyggede sensorer og tredjepartssensorer.

De ældre XDR-værktøjer lider under problemer med datakvaliteten. Udrulning af sensorer forlænger time-to-value, da IT-medarbejdere ikke kun skal installere sensorerne, men også udvikle en baseline af virksomhedsspecifikke aktiviteter for nøjagtige vurderinger. Datakvaliteten kompromitteres også, når man importerer og normaliserer sensordata fra tredjepart, hvilket komplicerer trusselsidentifikation og hændelsesresponsen.

IT-medarbejdere spilder kostbar tid på at sortere hændelseshistorier, med henblik på at kunne identificere dem der er mest kritiske. Når de først er identificeret, hæmmes afhjælpningen ofte af manglende information, hvilket kræver, IT-medarbejderne mestrer at skifte mellem forskellige værktøjer. Det er tankevækkende, at det i 2023 i gennemsnit tog mere end to måneder at inddæmme et sikkerhedsbrud.

IBM Security Cost of a Data Breach Report, 2023, Ponemon Institute

Cato XDR og Cato EPP udvider betydningen af SASE

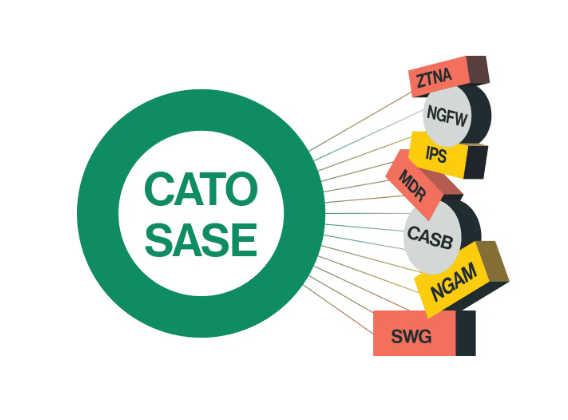

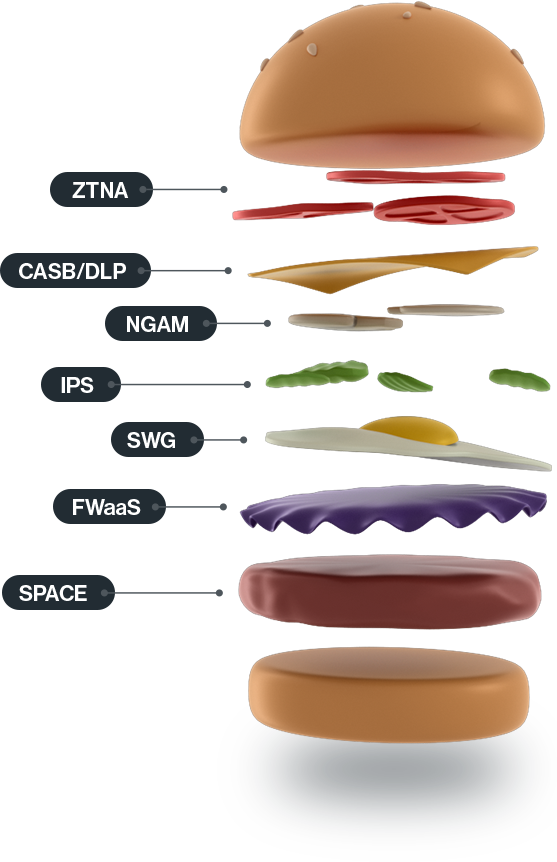

Cato XDR adresserer begrænsningerne ved ældre XDR-løsninger. Cato XDR kan aktiveres med det samme giver virksomheden øjeblikkelig indsigt i trusler mod deres netværk. Incident detection er præcis på i kraft af Catos mange indbyggede sensorer – NGFW, advanced threat prevention (IPS, NGAM og DNS Security), SWG, CASB, DLP, ZTNA, RBI og nu EPP/EDR. Cato EPP er drevet af Bitdefenders verdensførende teknologi til forebyggelse af malware, og beskytter endpoints mod angreb. Endpoint-trussels- og brugerdata gemmes i det samme samlede datalager hos Cato som resten af kundens netværksdata, hvilket forenkler korrelation af hændelser på tværs af domæner.

Resultatet er data af utrolig høj kvalitet, der forbedrer hændelsesidentifikations- og afhjælpningsprocessen. Cato AI bruger dataene til, nøjagtigt, at identificere og rangordne hændelser, så IT-medarbejderne kan fokusere kritiske ressourcer på virksomhedens væsentligste supportfunktioner. Catos værktøjer sidder i den samme konsol som de oprindelige motorer, så sikkerhedsanalytikere kan se alt på ét sted – både den aktuelle sikkerhedspolitik og historikken.

Endelig er hændelsesrapportering forenklet med generativ AI. Denne naturlige sprogmotor er bygget til efterforskning og giver læsbare forklaringer på hændelseshistorik. IT-medarbejdere sparer dermed tid på at dele hændelsesinformation med andre teams og samt afrapportering til ledelsen.

Få en guide til projektplanlægning

Bryd fri af tidligere begrænsninger!

Virksomheder føler sig ofte bundet til komplekse og ufleksible netværksarkitekturer, der begrænser forretningens fleksibilitet og driftseffektivitet. SASE – Secure Access Service Edge; et udtryk opfundet af Gartner i 2019, definerer en nyere ramme, der samler virksomhedsnetværk og sikkerhedspunktløsninger til én enkelt, sikker, cloud-baseret og globalt distribueret løsning, der sikrer samtlige lokationer.

SASE repræsenterer et strategisk svar på moderne virksomheders skiftende behov og udfordringer. Det leverer et sikkert, robust og optimeret fundament, der er afgørende for at opnå de forventede resultater af digital transformation. Digital transformation kan være svær at definere i praksis – Det kan være en gentagen proces med at undersøge, planlægge og evaluere hvilke ændringer, der vil give størst fordel for organisationen.

I dette blogindlæg præsenteres en praktisk køreplan for SASE-projektplanlægning, der inkorporerer væsentlige overvejelser og centrale anbefalinger, der vil hjælpe med at guide jeres vej til en vellykket implementering, der opfylder virksomhedens behov både nu og i fremtiden.

Original artikel: Angie Oaks, Cato Networks, 3. Januar 2024.

Start med interessenterne

For at opnå en vellykket migrering til SASE, er det yderst fordelagtigt at forene sikkerheds- og netværksdriftsteams (hvis en sådan enhed ikke allerede eksisterer). Dette samarbejde sikrer, at både sikkerheds- og ydeevneaspekterne af netværket tages i betragtning. Det anbefales at udpege en neutral projektleder – det vil være med til at sikre, at alle krav opfyldes og kommunikeres effektivt.

Et tip fra Gartner: Involvér ejere af strategiske applikationer og transformationsteams for medarbejdere og afdelingskontorer. Samarbejde er nøgleordet, især hvis der er et bredere, virksomhedsdækkende digitalt transformationsprojekt under planlægning eller implementering.

Sæt sejl: Definer dine SASE-mål

Jeres SASE-projekt bør indeholde klare mål, skræddersyet til virksomhedens behov. Fælles mål for en SASE-implementering omfatter facilitering af fjernarbejde og adgang, understøttelse af globale operationer, aktivering af sikker direkte internetadgang (DIA), optimering af cloud-forbindelse, konsolidering af leverandører og omfavnelse af en Zero Trust, mindste privilegie-strategi for at beskytte jeres netværk og etablere en robust sikkerhedsstilling.

Planlæg at tilpasse jeres netværks- og sikkerhedspolitikker med skiftende organisatoriske behov og processer, hvilket sikrer fuld datasynlighed, kontrol og trusselsbeskyttelse. Prioritér en ensartet brugeroplevelse, og fremme digital mobilitet med en cloud-leveret løsning, der kan imødekomme både forventede og uventede behov.

Skabelonen til succes

Det er vigtigt at identificere de websteder, brugere og cloud-ressourcer, der har brug for tilslutning og sikkerhed. Planlæg ikke kun her og nu, men også for fremtidig vækst med henblik på at undgå forstyrrelser senere.

Vær opmærksom på dine applikationer. Realtidsapps som stemme og video kan lide under kvalitetstab. High Availability (HA) kan også være et krav for nogle af dine websteder. Mens det meste af HA-ansvaret ligger hos SASE-udbyderen, er der trin, din virksomhed kan tage for at øge modstandsdygtigheden af site-baserede komponenter.

Kortlæg alle brugere

Fjern- og mobilbrugere, der arbejder på distancen (WFA), er simpelthen endnu en fordel. Det er afgørende for disse brugere, at de får en oplevelse, der er parallel med deres kolleger på kontoret, hvad angår brugervenlighed, sikkerhed og ydeevne. Kortlæg deres lokationer i forhold til de PoP’er, som SASE-udbyderne tilbyder, og prioritér nærhed for at minimere latenstiden. Fokusér på SASE-løsninger, der hoster sikkerhedsstakken i PoP’er, hvor WFA’er forbindes, hvilket eliminerer behovet for backhaul til virksomhedens datacenter og understøtter en enkelt sikkerhedspolitik for hver bruger. Dette forbedrer ikke kun latenstiden, men giver også en gnidningsfri brugeroplevelse.

Kortlæg alle cloud-ressourcer

En vigtig komponent i SASE-projektplanlægningen er at kortlægge alle virksomhedens cloud-ressourcer og applikationer (inklusive SaaS-applikationer) og tage hensyn til deres fysiske placering i datacentre globalt. Disse datacentres nærhed til brugerne påvirker direkte både reaktionstid og performance. Førende hostingfirmaer og cloud-platforme tilbyder regionale datacentre, så applikationer kan hostes tættere på brugerne. Ved at identificere hostinglokationer og tilpasse dem til en SASE-løsnings PoP’er i skyen, der fungerer som on-ramps til SaaS og andre tjenester, forbedrer man applikationernes ydeevne og giver en bedre brugeroplevelse.

Plan for fremtiden: SASE’s løfte om tilpasningsevne

Jeres netværk skal være en vækstskaber for organisationen, der hurtigt skal kunne tilpasse sig både planlagte og ukendte fremtidige behov. Fremtidssikring af jeres netværk er afgørende for at undgå at bygge en ufleksibel løsning, der ikke lever op til skiftende krav.

Typiske begivenheder kan være udvidelse til nye lokationer, som vil kræve sikre netværk, M&A-aktiviteter, som kan involvere integration af forskellige IT-systemer, eller flytning af flere applikationer til skyen. Ældre arkitekturer som MPLS, byder på udfordringer som sourcing, integration, implementering og administration af flere forskellige produkter, og det tager ofte måneder eller længere, før nye muligheder dukker op. Derimod kan en SASE-løsning, der leveres i skyen, være klar på dage eller uger, hvilket sparer tid og mindsker ressourcebegrænsninger.

Husk, at hvis I planlægger at flytte flere applikationer til skyen, er det vigtigt at identificere SASE-løsninger med en distribution af PoP’er, der geografisk passer til, hvor jeres applikationer er hostet – det sikrer optimal applikationsperformance.

Secher Security hjælper dig igang med din SASE transformation

Trin-for-trin: Planlægning af en gradvis implementering

Med SASE er en trinvis tilgang til implementering mulig. Uanset om I migrerer fra MPLS til SD-WAN, optimerer global forbindelse, sikrer filial internetadgang, accelererer cloud-forbindelse eller vil løse udfordringer med fjernadgang, hjælper en gradvis implementering med at mindske risici.

SASE-testkørslen: Gennemførsel af en vellykket PoC

Før I beslutter jer for en specifik SASE-løsning, bør I gennemføre en Proof of Concept (PoC) på 30 eller 60 dage. Her får I mulighed for at teste tilslutningsmuligheder på tværs af forskellige globale lokationer, applikationsydelser og brugeroplevelser.

Secher Security hjælper jer med at opstille målbare KPI’er og succeskriterier som bliver vurderet efter endt POC.

Beslutning: Jeres SASE

Nu har I fået værdifuld indsigt i de væsentlige krav og overvejelser vedr. planlægning af et vellykket SASE-projekt. Det er vigtigt at være opmærksom på, at hver virksomhedens behov varierer, hvilket gør hvert projekt unikt. Secher Security står til rådighed og vejleder jeres organisation og hjælper jer på rette vej.

Transformer din virksomhed med SASE!

Virksomhedernes IT-infrastruktur er under hastig forandring. Både udviklingen i cloud-løsninger samt den teknologiske innovation, har givet anledning til digitale transformationsbestræbelser. Pandemien har normaliseret fjern- og hybridarbejde, hvilket har skabt et øget behov for sikker fjernadgang for virksomhedens medarbejdere uanset lokation.

I takt med virksomhederne tilpasser sig med henblik på beskyttelse af nye miljøer og bekæmpelse af et cybertrusselslandskab i udvikling, medfører ændringerne i virksomhedens it-infrastruktur nye sikkerhedsudfordringer. I mange tilfælde oplever virksomhederne, at deres eksisterende sikkerhedsarkitektur – som er designet til at sikre en IT-infrastruktur, der for det meste eller udelukkende er lokal – ikke kan opfylde sikkerhedskravene og forretningsbehovene i den moderne, digitale virksomhed.

Original artikel: Eyal Webber Zvik Cato Networks, September 28, 2022,

Virksomhedens WAN ændrer sig hastigt

Tidligere var størstedelen af en virksomheds IT-aktiver placeret lokalt. Virksomheden administrerede sine egne datacentre, og medarbejderne var primært forbundet direkte til virksomhedens LAN. Derudover var en virksomheds IT-aktiver stort set homogene, bestående af arbejdsstationer og servere, der havde lignende og velkendte sikkerhedsbehov.

Inden for de sidste mange år har virksomhedens netværk gennemgået betydelige ændringer. Med introduktionen af cloud-løsninger er en voksende procentdel af en virksomheds IT-aktiver placeret uden for den traditionelle netværksperimeter på infrastruktur, der administreres af tredjepart. Da 89 % af virksomhederne har multi-cloud-implementeringer, skal virksomheder lære at betjene og administrere flere leverandørers unikke løsninger korrekt.

Væksten i fjern- og hybridarbejde i de seneste år har yderligere transformeret virksomhedens netværk. Udover at flytte medarbejdere og deres enheder væk fra stedet, påvirker fjernarbejde også rækken af enheder, der anvendes i virksomhedsregi. Mobile enheder får i stigende grad adgang til virksomhedens data og systemer, og anvendelsen af egne enheder (BYOD) betyder, at virksomhedens data kan tilgås og gemmes på enheder, som virksomheden ikke ejer eller kontrollerer fuldt ud.

Endelig har vedtagelsen af nye teknologier til at forbedre virksomhedernes produktivitet og effektivitet en indvirkning. Internet of Things (IoT)-enheder – inklusive både kommercielle og forbrugersystemer – er forbundet til virksomhedens netværk. Disse IoT-enheder har særlige sikkerhedsudfordringer og repræsenterer betydelige risici for virksomheden.

Efterhånden som virksomhedens IT-miljøer ændrer sig, ændres deres sikkerhedsbehov også. Nye miljøer og enheder har unikke sikkerhedsrisici, som skal afbødes. Løsningerne designet til lokale, primært desktop-miljøer, beskytter muligvis ikke effektivt ny infrastruktur, hvis de overhovedet kan bruges af dem.

Ældre løsninger passer ikke til moderne sikkerhedsbehov

Mange virksomheders sikkerhedsarkitekturer er designet til en bestemt IT-arkitektur. Efterhånden som denne arkitektur udvikler sig, er sikkerhedsløsningen ofte dårligt egnet til at sikre en virksomheds nye implementeringsmiljøer og -enheder af forskellige årsager, herunder:

Placeringsspecifik beskyttelse:

Ofte er virksomhedens sikkerhedsarkitektur designet til at definere og sikre virksomhedens netværk mod indgående trusler og udgående dataeksfiltrering. Væksten i cloud-løsninger, fjernarbejde og IoT betyder imidlertid, at omfanget hurtigt udvider sig til et punkt, hvor det er umuligt og meningsløst at sikre, da det omfatter hele internettet.

Begrænset skalerbarhed:

Appliance-baserede sikkerhedsløsninger, såsom netværksfirewalls, er begrænset af deres hardware. En computer har kun en vis mængde hukommelse og CPU, og et netværkskort har en maksimal gennemstrømning. Cloud-skalérbarhed og væksten i virksomhedens netværk kan resultere i, at sikkerhedsapparater bliver bebyrdet med mere trafik, end de kan håndtere.

Beregningskrav:

Mange endpoint-sikkerhedsløsninger kræver en vis mængde processorkraft eller hukommelse på enheden for at kunne fungere. Efterhånden som ressourcebegrænsede enheder såsom mobil- og IoT-enheder bliver mere almindelige, er disse løsninger muligvis ikke brugbare i alle områder af en virksomheds IT-infrastruktur.

Miljøspecifikke krav:

Efterhånden som virksomhedens IT-miljøer bliver mere komplekse og mangfoldige, kan forskellige miljøer have specifikke sikkerhedshensyn. For eksempel er apparatbaserede netværksfirewalls og sikkerhedsløsninger ikke en mulig mulighed i cloud-implementeringer, da virksomheden mangler kontrol over dens underliggende IT-infrastruktur.

Forsøg på at tilpasse en virksomheds eksisterende sikkerhedsarkitektur, men henblik på at sikre dets udviklende miljø, kan skabe ufuldstændige sikkerhedspolitikker, der håndhæves inkonsekvent på tværs af virksomhedens WAN. For eksempel kan cloud-baseret infrastruktur beskyttes af cloud-fokuserede sikkerhedsløsninger, der adskiller sig fra dem, der beskytter lokal infrastruktur, hvilket øger kompleksiteten og overhead af sikkerhedsstyring. Fjernmedarbejdere og mobile enheder kan udfordres af problemer med netværkets ydeevne, da trafikken backhaules til sikkerhedsinspektion, før den dirigeres videre til destinationen.

Sikkerhedsdesign til den moderne virksomhed

Efterhånden som virksomhedens netværk bliver mere spredt, skal sikkerheden følge trop. Effektiv beskyttelse af det moderne virksomheds WAN kræver sikkerhedsløsninger, der kan give ensartet beskyttelse og håndhævelse af sikkerhedspolitikken i hele virksomhedens netværk.

Secure Access Service Edge (SASE) er designet til den spredte virksomhed og løser de almindelige mangler ved ældre sikkerhedsløsninger. SASE er implementeret ved hjælp af et netværk af cloud-baserede points of presence (PoP’er), der kan implementeres geografisk i nærheden af en virksomheds spredte IT-aktiver og kan drage fordel af cloud-skalerbarhed til at imødekomme skiftende forretningsbehov. SASE-løsninger inkorporerer også en fuld sikkerhedsstak – inklusive løsninger designet til cloud-infrastruktur og fjernbrugere – der gør det muligt for trafik at blive inspiceret af enhver PoP, før den rutes optimalt til sin destination.

Cato leverer verdens mest robuste enkeltleverandørs SASE-platform, der konvergerer Cato SD-WAN og en cloud-native sikkerhedstjenestefordel, Cato SSE 360, inklusive ZTNA, SWG, CASB/DLP og FWaaS til en global skytjeneste. Med over 75 PoP’er på verdensplan optimerer og sikrer Cato applikationsadgang for alle brugere og lokationer og administreres nemt fra en enkelt glasrude.

Hvis du vil høre mere om Cato SASE Cloud, og hvordan det kan hjælpe din virksomheds netværks-og sikkerhedsarkitektur kontakt Secher Security her.

Effektiviser applikationer med AI/ML!

Udviklingen af nye applikationer sker i et tempo, der næsten er umuligt at følge med. Det betyder, at virksomheders IT- og sikkerhedsteams konstant er udfordret af den blinde vinkel skygge-IT repræsenterer. For at kunne opretholde den rette sikkerhed, er virksomhederne nødt til at benytte værktøjer, der automatisk holder dem opdateret på den seneste udvikling og ændringerne i applikationslandskabet.

En integreret del af ethvert SASE-produkt er dets evne til, nøjagtigt at kategorisere og kortlægge brugertrafik til den enkelte applikation der anvendes. For at administrere godkendte/ikke godkendte applikationer, anvendes sikkerhedspolitikker på tværs af netværket baseret på applikationen, eller kategorien af applikationen. Det er blevet særlig vigtigt for at kunne følge udviklingen og anvende applikationskontroller ved hjælp af CASB.

For at kunne imødekomme udviklingen krævede det, at vi er i stand til at udvikle en fuldautomatiseret, datadrevet proces, der kan sortere i de applikationer der benyttes mest.

I dette indlæg vil vi beskrive, hvordan opdateringerne af applikationskataloget er blevet automatiseret fra en arbejdskrævende, manuel proces til en AI/ML-baseret proces. Processen er fuldt automatiseret i kraft af en datadrevet pipeline, der øger hastigheden for tilføjelse af nye applikationer med en størrelsesorden, fra ganske få applikationer til hundredvis tilføjet hver uge.

Original artikel: Tomer Doitshman, Vadim Freger & Gil Haham, Cato Networks, November 23, 2023

Hvad ER en applikation i kataloget?

Hver applikation i vores applikationskatalog har flere karakteristika og informationer:

– Generelle: Virksomhedens prdukt og formål, antal ansatte, hovedkvarter placering osv.

– Compliance: Certificeringer som applikationen har og overholder.

– Sikkerhed: Funktioner der understøttes af applikationen, f.eks. TLS eller to-faktorgodkendelse, SSO osv.

– Risikoscore: Et kritisk felt beregnet af Cato’s algoritmer baseret på flere heuristikker (uddybes senere) for at give IT-ledere og CISO’er mulighed for at fokusere på faktiske mulige trusler mod deres netværk.

WIIFM?

Den største fordel ved denne tilgang til applikationskategorisering er, at den er PROAKTIV. Dette betyder, at netværksadministratorer, der benytter Cato, automatisk modtager de nyeste opdateringer til alle de nyeste applikationer. Baseret på de data vi indsamler vurderes det, at 80% – 90% af al HTTP-trafik i vores netværk er dækket af en kendt applikationskategorisering.

Administratorer kan dermed udnytte deres tid meget mere effektivt, idet de kan nøjes med at kigge på data, der allerede er opsummeret, og som samtidig informerer dem om de største og mest opmærksomhedskrævende risici i deres organisation.

Lad os opsummere

Vi har gennemgået hvordan vi, ved at udnytte vores store netværk og datalager, har været i stand til at opbygge en automatiseret proces, med begrænset manuelt arbejde, der anvender online-datakilder i realtid kombineret med AI/ML-modeller til at kategorisere applikationer

De største fordele for Cato brugere er selvfølgelig, at de ikke behøver at bekymre sig om at holde sig opdateret om de nyeste applikationer deres brugere anvender, men derimod ved, at de automatisk modtager opdatering på de mest benyttede applikationer og internettrafikken.

Hvilken vej til SASE vælger du?

SSE er en veldokumenteret vej til SASE. Moderne virksomheders kompleksitet udfordrer eksisterende cybersikkerhedsprogrammer. Med den udbredte anvendelse af cloud-tjenester og remote access, og den stigende distribution af applikationer og medarbejdere med hybridarbejde, har organisationer brug for en mere fleksibel og skalérbar tilgang til netværkssikkerhed. SASE-teknologien kan hjælpe med at løse disse udfordringer, hvilket gør SASE til en brugbar løsning og et mål for mange organisationer verden over. Men der kan være stor variation i succesraten når det kommer til implementering.

For at få en forståelse af udfordringerne i forbindelse med implementeringen, har Enterprise Strategy Group spurgt næsten 400 IT- og cybersikkerhedsfolk om deres erfaringer. Alle de adspurgte er på en eller anden måde ansvarlige for at evaluere, købe eller administrere produkter og tjenester inden for netværkssikkerhedsteknologi.

En populær strategi er at starte med security service edge (SSE), en byggesten i SASE, som integrerer sikkerhedsfunktioner direkte i netværket, tæt på hvor brugerne eller enhederne opkobles. At starte med SSE kræver, at man har en SSE-leverandør med en smidig migrationsvej til SASE. At fordele sig på flere leverandører fører til integrationsudfordringer og implementeringsproblemer.

Undersøgelsesrapporten: ”SSE Leads the Way to SASE”, skitserer erfaringerne fra disse sikkerhedsbrugere af SSE/SASE.

Original artikel: Dave Greenfield, Cato Networks, Oktober 30, 2023

Modernisering driver indførelsen af SASE

I bund og grund handler SASE om konvergens mellem netværks- og sikkerhedsteknologi. Men i endnu højere grad handler det om at modernisere teknologier, så de bedre opfylder behovene i nutidens distribuerede virksomhedsmiljø.

På spørgsmålet om, hvad der driver deres interesse for SASE, er det mest almindelige svar fra respondenterne, at det understøtter transformation af netværket (30%). Det giver mening, når man tænker på, at netværket ikke længere er begrænset til afdelingskontorer. Andre førende drivkræfter omfatter forbedring af sikkerhedseffektiviteten (29 %), reduktion af sikkerhedsrisikoen (28 %) og understøttelse af hybride arbejdsmodeller (27 %).

Der er mange anvendelsesmuligheder for SASE

Respondenterne nævner en lang række indledende anvendelsesmuligheder for SASE – alt fra modernisering af sikker applikationsadgang til understøttelse af zero-trust-initiativer. En fjerdedel af alle respondenter nævner tilpasning af netværks- og sikkerhedspolitikker for applikationer og tjenester som deres vigtigste use case. Næsten lige så mange nævner også reduktion og eliminering af angreb fra internet på netværk og applikationer og forbedring af remote access sikkerheden.

Rapporten grupperer de mange forskellige use cases i overordnede temaer som f.eks.:

-

- Forbedring af driftseffektiviteten

- Understøttelse af fleksible arbejdsmodeller

- Mulighed for mere ensartet sikkerhed

Sikkerhedsteams står over for talrige udfordringer

En tredjedel af respondenterne siger, at en stigning i trusselsbilledet har den største indvirkning på deres arbejde. Dette er helt sikkert korrekt, idet organisationernes angrebsoverflader nu strækker sig fra brugerenheden til skyen.

”The Internet of Things” og brugernes ikke-administrerede enheder udgør betydelige udfordringer, da 31% af respondenterne siger, at sikker tilslutning af IoT-enheder i vores miljø er et stort problem, mens 29% siger, at det er svært at aktivere brugen af ikke-administrerede enheder i vores miljø på en sikker måde.

31 % af respondenterne er udfordret af manglen på det rette niveau af viden om sikkerhed, færdigheder og ekspertise til at kæmpe Denne kamp.

Samlet set nævner 98 % af respondenterne en eller anden form for udfordring i forhold til at sikre remote access til virksomhedens applikationer og ressourcer. Mere end en tredjedel af respondenterne siger, at deres største problem med fjernadgang er at give sikker adgang til BYOD-enheder. Andre er irriterede over omkostningerne, den dårlige sikkerhed og den begrænsede skalerbarhed af VPN-infrastrukturen. Desuden skal sikkerhedsfolk håndtere dårlige eller utilfredsstillende brugeroplevelser, når de skal oprette forbindelse eksternt.

Få lettere ved SASE med SSE

For at imødekomme sikkerhedsproblemerne ønsker respondenterne en moderne tilgang, der sikrer en ensartet oplevelse, en nul-trust-tilgang til applikationsadgang og centraliseret politikstyring for alle brugere, uanset hvor de befinder sig. Det er alt sammen egenskaber ved SSE; sikkerhedskomponenten i SASE. Næsten trefjerdedele af de adspurgte vælger at implementere SSE først, før de dykker længere ned i SASE.

SSE er ikke uden udfordringer, f.eks. at understøtte flere arkitekturer til forskellige typer trafik og sikre, at brugeroplevelsen ikke påvirkes. Det er afgørende for en vellykket implementering at sikre, at trafikken inspiceres korrekt via proxy, firewall eller indholdsanalyse og på steder så tæt på brugeren som muligt.

ESG’s rapport skitserer de vigtige egenskaber, som sikkerhedsfolk overvejer når de vælger en SSE-løsning. Det vigtigste er at have hybride muligheder for at forbinde lokale og cloud-løsninger med henblik på at hjælpe med overgangen til fuldt cloud-leveret over tid.

De centrale sikkerhedsfunktioner i SSE

Selvom organisationerne i sidste ende vil have en omfattende sikkerhedspakke i deres SSE, er de vigtigste funktioner de starter med:

-

- Secure Web Gateway (SWG)

- Cloud Access Security Broker (CASB)

- Zero-Trust Network Access (ZTNA)

- Virtual Private Network (VPN)

- SSL-Dekryptering

- Firewall-As-A-Service (FWaaS)

- Data Loss Prevention (DLP)

- Digital Experience Management (DEM)

- Next-Generation Firewall (NGFW)

Målet er at forvandle SSE til SASE

Mens SSE giver virksomhederne deres sikkerhedspakke, giver SASE den fulde konvergens af sikkerhed og netværk i en løsning. Og selvom IT-indkøbere i virksomheder godt kan lide tanken om multi-sourcing, er virkeligheden den, at de, der har valgt SASE med flere leverandører, ikke nødvendigvis har gjort det af egen fri vilje. Et betydeligt antal respondenter siger, at de simpelthen føler sig bundet til at vælge flere leverandører på grund af lock-in fra nylige teknologikøb eller på grund af etablerede relationer.

På trods af den multi-leverandør-tilgang, som nogle virksomheder vælger, ville mange af de specifikke grunde, som respondenterne nævner for deres interesse i SSE, bedst kunne løses med en enkelt-leverandør-tilgang. Blandt dem er argumenterne:

– Bedre integration af sikkerhedskontroller for mere effektiv administration

– Sikring af ensartet håndhævelse og beskyttelse på tværs af distribuerede miljøer

– Bedre integration med databeskyttelse for mere effektiv administration og drift

Det er alt sammen noget, der er lettere at opnå hvis virksomheden har én SSE/SASE-leverandør. Det eliminerer den tid og de omkostninger, der er forbundet med at integrere forskellige leverandørers tilbud og “pege fingre”, når noget går galt.

Opnå fordele i de tidlige stadier

De fleste respondenter er stadig i de tidlige stadier af deres SSE-rejse. Men de første brugere oplever succes, som bør hjælpe andre med at se fordelene ved arkitekturen. For eksempel siger 60%, at cybersikkerhed er blevet noget eller meget lettere, end det var for to år siden.

De, der er begyndt på SASE-rejsen, har også opnået fordele. Næsten to tredjedele rapporterer om reducerede omkostninger på tværs af enten sikkerhedsløsninger, netværksløsninger, sikkerhedsoperationer eller netværksoperationer. På samme måde nævner 62% effektivitetsfordele af en eller anden art, såsom hurtigere problemløsning, lettere administration, hurtigere onboarding eller reduktion i kompleksitet. Bevispunkter som disse bør vække interesse hos enhver organisation, der overvejer SASE og SSE.

Hvad skal du vide om SASE?

Få svar på dine spørgsmål!

Karakteren af digitale forretningsgange er i konstant og hurtig udvikling, hvilket kræver, at virksomhedernes IT-netværks- og sikkerhedsarkitekturer tilpasses med samme hastighed. For at kunne følge med de hyppige ændringer i forretningsgangene, er et nyt mere agilt, fleksibelt, skalérbart og sikkert IT-setup påkrævet. Kort sagt; det kræver SASE for at kunne imødekomme disse krav. Men dét at skulle udskifte det traditionelle IT-setup med SASE-Cloud-setup, indebærer et moment af usikkerhed, der kan give selv de mest fremsynede IT-ansvarlige sved på panden.

De fleste IT-ansvarlige forstår hvad SASE leverer, nogle kan endda se implementeringen af SASE for sig. Men de har brug for mere klarhed omkring tilgangen til SASE, herunder krav og forventninger. Den rigtige SASE-beslutning giver langsigtet succes, omvendt kan den forkerte beslutning påvirke organisationen negativt. For at undgå dette, er det nødvendigt at udvise rettidig omhu, stille kritiske spørgsmål samt validere virksomhedens brugerscenarier og forretningsmål.

For dels at kunne stille de rette, kritiske spørgsmål, dels at kunne visualisere det ønskede IT-setup, kræver det man har indblik i de kritiske mangler i virksomhedens eksisterende IT-setup. At kunne stille de rette, kritiske spørgsmål kræver desuden indblik i de udfordringer, virksomheden forsøger at løse. Overvejelser som nye sikkerhedsmodeller, nødvendige færdigheder eller potentielle kompromiser bør overvejes, før et projekt påbegyndes.

Vi besvarer her nogle af disse spørgsmål og synliggør, hvordan den rigtige SASE Cloud-løsning giver fordele, ud over arkitektonisk enkelhed og effektivitet.

Original artikel: Demitris Booth, Cato Networks, November 9, 2023

Hvad skal du vide som IT-ansvarlig, og hvilke spørgsmål kan du med fordel stille?

Det kan være vanskeligt at afgøre, hvilke spørgsmål der er relevante nok til at påvirke en købsbeslutning, og derefter handle på dem. Denne artikel tager fat på disse spørgsmål med henblik på at klarlægge SASE’s evne til at løse almindelige brugerscenarier og fremme virksomhedens forretningsmål. Selv om det følgende kun repræsenterer et lille udsnit af de spørgsmål den IT-ansvarlige kan stille, hjælper de med at klarlægge potentialet i en SASE Cloud-løsning til at løse kritiske spørgsmål og brugerscenarier og samtidig eliminere eventuelle bekymringer.

Passer det til vores brugerscenarier, og hvad har vi brug for at validere?

Et afgørende element i beslutningsgrundlaget for mange IT-ansvarlige er, hvorvidt SASE løser deres mest presserende brugerscenarier. At forstå hvad der ikke fungerer, hvorfor det ikke fungerer, og hvordan det kan det se ud når det fungerer, giver dem et pejlemærke i sig selv som vejledning. Man skulle tro, at det er ret nemt at svare på dette spørgsmål, men når vi ser nærmere efter, finder vi ud af, at svarene er ret subjektive.

Gennem vores samarbejde med kunder har vi fundet ud af, at brugerscenarier har tendens til at falde i én af de tre kategorier:

- Konsolidering & forenkling af netværk og sikkerhed

- Sikker adgang &hybridarbejde

- Cloud-optimering og sikkerhed

Punktløsninger til at løse punktproblemer betyder et stort forbrug af hardware. Det har derudover skabt sikkerhedshuller og sendt omkostningerne til ledelses- og administrativ support i vejret. Det gør det sværere at retfærdiggøre stigende IT-udgifter over for ledelsen, og det får flere IT-ansvarlige til at undersøge alternativer i en tid med faldende budgetter.

SASE er specialudviklet til at konsolidere og forenkle netværks- og sikkerhedsarkitekturer. Den rigtige SASE Cloud-løsning leverer en enkelt, konvergeret softwarestak, der konsoliderer netværk, adgang og sikkerhed i ét, hvilket eliminerer spredte løsninger og huller i sikkerheden. Derudover eliminerer den de daglige supportopgaver og giver dermed et højt ROI.

Covid-19 fremskyndede en ny arbejdsmodel for moderne digitale virksomheder. Hybridarbejde blev mere reglen end undtagelsen, hvilket øgede kravene til sikker fjernadgang.

SASE gør det nemt at imødekomme denne og andre arbejdsmodeller, og samtidig sikre produktivitet og ensartet sikkerhed overalt.

Efterhånden som hybrid og multi-cloud bliver en central forretnings- og teknologistrategi, er kravene til ydeevne og sikkerhed steget. Organisationer kræver kompatibel ydeevne og sikkerhed i skyen, uanset lokation.

SASE forbedrer cloud-performance og giver konsekvent sikkerhedshåndhævelse for hybrid- og multi-cloud-miljøer. Den rigtige SASE Cloud-tilgang adresserer alle almindelige og komplekse brugerscenarier, og er dermed en klar fordel for moderne virksomheder.

Find svarerne her

Når man går over til en 100 % SASE Cloud-løsning, er det oplagt at sætte spørgsmålstegn ved, hvilket niveau af cloud-ekspertise der kræves. Kan virksomhedens IT-medarbejdere nemt tilpasse sig til at understøtte en SASE Cloud-løsning? Hvordan kan vi effektivt opbygge en mere agil og dynamisk IT-organisation?

Den gennemsnitlige IT-medarbejder har sandsynligvis oprindeligt forestillet sig at skulle arbejde med strategiske, tankevækkende projekter, der udfordrede deres kreative og innovative evner. SASE’s Cloud-løsninger gør det muligt for IT-medarbejderne at realisere denne vision, samtidig med den giver virksomhederne mulighed for at re-tænke, hvordan IT-teamet kan understøtte den overordnede forretning. Traditionelle aktiviteter som infrastruktur- og kapacitetsplanlægning, opdatering, lapning og reparation overlades nu til SASE cloud-leverandøren, da de ejer netværksinfrastrukturen. Derudover styrker SASE Cloud NOC- og SOC-driften med 360 graders dækning af netværks- og sikkerhedsproblemer. Den rigtige SASE Cloud-platform aflaster de trivielle driftsopgaver, som typisk frustrerer IT-medarbejderne og i værste fald fører til udbrændthed.

Ved at overlade almindelige dag-til-dag supportopgaver til deres SASE Cloud-leverandør, kan virksomhedens IT-medarbejdere fokusere mere på strategiske projekter, der understøtter forretningen.

Hvordan kan alle sikkerhedstjenester leveres effektivt uden on-premise udstyr?

Hvad er straffen og risikoen, hvis det udelukkende gøres i skyen?

Traditionel hardware ligger inden for den almindelige IT-medarbejders komfortzone, så det kan virke grænseoverskridende at flytte alt til skyen. Nogle vil stille spørgsmål ved, om det giver mening at varetage alt i skyen, og om det giver komplet sikkerhedsdækning. Disse spørgsmål er et forsøg på at få SASE til at give mening og udspringer af frygt for et nyt og ukendt IT-setup.

Der er en grund til, at de fleste IT-ansvarlige forfølger SASE-løsninger. De har indset, at de nuværende netværksløsninger er uholdbare og kræver en stor indsats. Den rigtige SASE Cloud-platform leverer dette gennem konvergens af adgang, netværk og sikkerhed i én enkelt software. Alle teknologier er bygget ind i en enkelt kodebase og samarbejder om at levere mere holistisk sikkerhed. Med et globalt privat netværk af SASE PoP´s leverer SASE Cloud konsekvent håndhævelse af politikker, uanset hvor brugeren befinder sig. Denne enkle metode til at levere Security-as-a-Service giver mening for de IT-ansvarlige.

Hvordan vil denne implementeringsrejse være, og hvor enkel?

ITraditionelle netværks- og sikkerhedsimplementeringer er ekstremt komplekse. De kræver hardware overalt, omfattende fejlfinding og ukendte risici. Disse risici omfatter integration af cloud-miljøer, sikring af, at sikkerhedspolitikkerne både for cloud og on-premise er konsistente, indvirkning på normal drift samt licens- og supportkontrakter, for blot at nævne nogle få.

At mindske de risici, der er forbundet med lokale implementeringer, er top-of-mind for de fleste IT-ansvarlige. Implementeringen af SASE’s Cloud-løsninger er ligetil og enkel, og de fleste kunder får en meget klar idé om dette under deres POC. POC’en giver kunderne indgående indsigt i almindelig SASE Cloud-implementeringspraksis og nem konfiguration, plus de får klarhed over implementering af SASE baseret på deres brugerscenarier. Det bedste af det hele er, at de ser, hvordan løsningen fungerer i deres miljø, og endnu vigtigere, hvordan SASE Cloud-løsningen integreres i deres eksisterende netværk. Det er med til at afhjælpe eventuelle bekymringer i forbindelse med deres nye rejse med SASE.

Hvad er de eventuelle kvantitative og kvalitative kompromiser ved SASE? & hvordan håndterer vi dem?

IT-ansvarlige står over for afskrækkende, karrieredefinerende dilemmaer, når de anskaffer nye teknologier, og SASE er ikke anderledes. De skal finde ud af, hvordan de prioriterer og finder de nødvendige kompromiser, når det er nødvendigt. Traditionelle implementeringer af løsninger ledsages nogle gange af uventede omkostninger forbundet med ekstra teknologi eller ændrede ressourcekrav. Hvordan vil de f.eks. håndtere en foretrukken løsning, hvis de senere finder ud af, at den ikke er egnet til visse brugssituationer? Går de videre med deres køb? Vælger de en anden løsning, velvidende at den måske ikke kan håndtere et andet brugerscenarie?

Prioriteter og kompromiser er subjektive, men de hjælper med at identificere potentielle kompromiser, ved at definere “must-have”-, “should-have”- og “nice-to-have”-kravene til et bestemt miljø. I tæt samarbejde med din SASE Cloud-leverandør under POC’en vil du teste og validere dine brugerscenarier i forhold til disse krav. I sidste ende finder kunderne som regel ud af, at den rigtige SASE Cloud-løsning vil opfylde deres almindelige og komplekse adgangs-, netværks- og sikkerhedsscenarier.

Hvordan får vi den øverste ledelses opbakning?

SASE er lige så meget et strategisk forretningsspørgsmål som et spørgsmål om IT-setup. Hvordan en IT-ansvarlig griber det an, hvilke tekniske og forretningsmæssige brugerscenarier de kortlægger, deres risikoreducerende strategi og deres vej til ROI – vil afgøre deres overordnede succesniveau. Derfor er det vigtigt, og muligvis den mest kritiske del af processen, at få ledelsens opbakning.

De IT-ansvarlige skal formulere de strategiske forretningsfordele ved at samle adgangs-, netværks- og sikkerhedsfunktioner i én enkel cloud software med ubegrænset skalérbarhed for at understøtte virksomhedens vækst. En indlysende fordel er, hvordan SASE accelererer og optimerer adgangen til kritiske applikationer samt optimerer sikkerhedsdækningen, samtidig med at brugeroplevelsen og effektiviteten forbedres

Cato SASE Cloud er løsningen

En vigtig fordel ved Cato SASE Cloud er, at den løser de mest almindelige forretningsmæssige og tekniske brugerscenarier. Ved at kortlægge SASE cloud-løsningen i forhold til disse brugerscenarier og teste dem via en POC, kan man afdække must/should/nice-to-have-kravene og hjælpe kunderne med at visualisere, hvordan de kan løses med en SASE Cloud-løsning.

Både IT-ansvarlige og andre ledende IT-medarbejdere vil naturligt have en række spørgsmål om SASE, herunder hvordan man griber en potentiel migration an. SASE ændrer netværks- og sikkerhedsbilledet, så det kræver en holdningsændring at påbegynde denne nye rejse. Cato SASE Cloud repræsenterer fremtidens nye, sikre digitale platform, som er den bedst positionerede ift. at give virksomheder mulighed for at opleve forretningstransformation uden grænser.

Hvad så nu?

Har du brug for mere rådgivning for at kunne vurdere og beslutte, hvilken løsning der er den rigtige for din organisation, kan du læse denne artikel om evaluering af funktionerne ved SASE.

Hvad ved du om NIS2 – & hvad skal du vide?

I en stadig mere digital verden er cybersikkerhed blevet en kritisk bekymring for virksomheder. Med stigningen i sofistikerede cybertrusler er det blevet en topprioritet at beskytte kritisk infrastruktur og sikre kontinuiteten af vigtige tjenester. EU’s direktiv om net- og informationssikkerhed (NIS2), som erstatter det tidligere direktiv fra 2016, etablerer en ramme for at forbedre sikkerheden og modstandsdygtigheden i net- og informationssystemer. I dette blogindlæg vil du blive klædt på, og få information om de vigtigste skridt, som virksomheder skal tage for at opnå NIS2-compliance.

Original artikel: Andrea Napoli, Cato Networks, August 31, 2023

Hvem skal overholde NIS2?

Det første skridt i retning af NIS2-compliance er en grundig forståelse af direktivets omfang og dets anvendelighed for din organisation. Det er afgørende at vurdere, om din organisation falder inden for anvendelsesområdet, og at identificere de relevante krav.

Hvis NIS-reglerne ikke overholdes, kan virksomheder, der leverer vigtige tjenester som energi, sundhed, transport eller vand, få bøder på op til 17 millioner pund i Storbritannien og 10 millioner euro eller 2 % af den globale omsætning i EU.

NIS2 vil gælde for alle organisationer med mere end 50 ansatte, hvis årlige omsætning overstiger 10 millioner euro samt alle organisationer, der tidligere var omfattet af det oprindelige NIS-direktiv.

Det opdaterede direktiv omfatter nu også følgende brancher:

- Elektronisk kommunikation

- Digitale tjenester

- Rumfart

- Affaldshåndtering

- Fødevarer

- Kritiske produkter

Industrier, der er omfattet af det oprindelige direktiv, vil fortsat være omfattet af det opdaterede NIS2-direktiv. Nogle mindre organisationer, der er kritiske for et medlemslands funktion, vil også være dækket af NIS2.

Opnåelse af sikkerhedskrav

NIS2 indfører strengere sikkerhedskrav. Det kræver, at organisationer implementerer både organisatoriske og tekniske foranstaltninger for at beskytte deres netværk og informationssystemer. Dette omfatter foranstaltninger som risikostyring, hændelsesregistrering og -respons, regelmæssige sikkerhedsvurderinger og kryptering af følsomme data.

Ved at indføre disse foranstaltninger kan organisationer forbedre deres overordnede sikkerhed betydeligt.

Lad os se nærmere på de vigtigste trin til at opnå NIS2-compliance:

- Udfør en risikovurdering

- Etablér en ramme for sikkerhedsstyring

- Implementer sikkerhedsforanstaltninger

- Sikkerhed i forsyningskæden

- Reaktion på hændelser og rapportering

- Forretningskontinuitet

- Samarbejde og informationsdeling

#1: Udfør en risikovurdering

Gennemfør en detaljeret risikovurdering for at identificere potentielle sårbarheder og trusler mod dit netværk og dine informationssystemer. Denne vurdering bør dække både interne og eksterne risici, såsom malware-angreb, uautoriseret adgang, menneskelige fejl og naturkatastrofer. Hvis du forstår de specifikke risici, som din organisation står over for, vil det hjælpe dig med at designe effektive sikkerhedsforanstaltninger.

#2: Etablér en ramme for sikkerhedsstyring

Udvikl en robust ramme for sikkerhedsstyring, der skitserer de roller, ansvarsområder og processer, der er nødvendige for at opnå og opretholde NIS2-compliance. Tildel klart ansvar for cybersikkerhed på alle niveauer i din organisation, og etabler protokoller for risikostyring, hændelsesrespons og kommunikation.

#3: Implementer sikkerhedsforanstaltninger

Implementer passende tekniske og organisatoriske sikkerhedsforanstaltninger for at beskytte dit netværk og dine informationssystemer. Sørg for, at de regelmæssigt gennemgås, opdateres og testes for at imødegå nye trusler. Eksempler på foranstaltninger omfatter adgangskontrol ved hjælp af multifaktorgodkendelse, kryptering ved hjælp af tjenester som PKI-certifikater til at sikre netværk og systemer, regelmæssige sårbarhedsvurderinger, systemer til detektering og forebyggelse af indtrængen og sikker softwareudviklingspraksis.

#4: Sikkerhed i forsyningskæden

Vurdér leverandører, serviceudbydere og endda datalagringsudbydere for sårbarheder. NIS2 kræver, at virksomheder grundigt forstår potentielle risici, etablerer tætte relationer med partnere og konsekvent opdaterer sikkerhedsforanstaltninger for at sikre den bedst mulige beskyttelse.

#5: Reaktion på hændelser og rapportering

Etablér en veldefineret plan for reaktion på hændelser for at håndtere og afbøde cybersikkerhedshændelser med det samme. Denne plan bør omfatte procedurer for at identificere, rapportere og reagere på sikkerhedsbrud eller forstyrrelser. Udpeg ansvarligt personale og etablér kommunikationskanaler for at sikre hurtig og effektiv reaktion på hændelser.

NIS2-kompatible organisationer skal rapportere cybersikkerhedshændelser til de kompetente nationale myndigheder. De skal indsende en “early warning-rapport” inden for 24 timer efter, at de er blevet opmærksomme på en hændelse, efterfulgt af en indledende vurdering inden for 72 timer samt en endelig rapport inden for en måned.

#6: Forretningskontinuitet

Implementér sikre backup- og gendannelsesprocedurer for at sikre tilgængeligheden af vigtige tjenester i tilfælde af systemfejl, katastrofer, databrud eller andre cyberangreb. Backup- og gendannelsesforanstaltninger omfatter regelmæssige backups, test af backup-procedurer og sikring af tilgængeligheden af backup-kopier.

#7: Samarbejde og informationsdeling

Etablér en kultur med proaktiv informationsudveksling i forbindelse med cybertrusler, hændelser, sårbarheder og cybersikkerhedspraksis. NIS2 anerkender vigtigheden af at dele indsigt i de værktøjer, metoder, taktikker og procedurer, der anvendes af ondsindede aktører, samt forberedelse til en cybersikkerhedskrise gennem øvelser og træning.

Frem samarbejde og informationsdeling med relevante myndigheder, sektorspecifikke CSIRT’er (Computer Security Incident Response Team) og andre organisationer i samme branche. NIS2 opfordrer til strukturerede ordninger for informationsudveksling for at fremme tillid og samarbejde mellem interessenter i cyberlandskabet. Målet er at forbedre organisationers og landes kollektive modstandsdygtighed over for det voksende cybertrusselslandskab.

Hvad så nu?

At opnå NIS2-compliance kræver en omfattende tilgang til cybersikkerhed, der involverer risikovurderinger, robuste sikkerhedsforanstaltninger, planlægning af hændelsesrespons, samarbejde og løbende træning. Ved at prioritere netværks- og informationssikkerhed kan virksomheder forbedre modstandsdygtigheden af kritiske tjenester og beskytte sig selv og deres kunder mod cybertrusler.

For at beskytte din organisations digitale infrastruktur skal du være proaktiv, tilpasse dig nye risici og sikre overholdelse af NIS2-direktivet.

Er dine IT-medarbejdere glade og tilfredse?

Ifølge en nylig Yerbo-undersøgelse er 40% af de it-professionelle i høj risiko for udbrændthed. Faktisk, og måske endnu mere bekymrende, planlægger 42% af dem at forlade deres virksomhed inden for de næste seks måneder. Ifølge Deloitte føler 70% af de professionelle på tværs af alle brancher, at deres arbejdsgivere ikke gør nok for at forebygge eller afhjælpe udbrændthed.

CIO’er bør tage denne statistik alvorligt; ellers kan de ende med at stå over for betydelige forretningsmæssige omkostninger som følge af udbrændthed. Disse omkostninger omfatter tab af intern viden og udgifter til udskiftning af medarbejdere, begge faktorer der kan resultere i, at strategiske planer må sættes på pause.

Så hvad skal en CIO gøre? Her er seks skridt, som ambitiøse CIO’er kan tage for at bekæmpe udbrændthed i IT-afdelingen og holde deres medarbejdere glade.

Dette blogindlæg udgør et kort uddrag af e-bogen “Keeping Your IT Staff Happy: How CIOs Can Turn the Burnout Tide in 6 Steps.” Du kan læse hele e-bogen, som indeholder flere detaljer og en uddybende handlingsplan, ved at klikke her.”

Original artikel: Demetris Booth, Cato Networks, Oktober 23, 2023

Trin 1: Lad dit netværk tage det tunge arbejde

Hvis dit IT-team modtager negativ feedback fra brugerne kan de opleve stress. Dårlig netværksydelse, falske sikkerhedsalarmer og konstante brugerklager kan skabe frygt og angst for det næste “nødopkald.”

SASE kan hjælpe med at afhjælpe dette pres. SASE leverer pålidelig global connectivity med optimeret netværksydelse, 99,999% oppetid og en selvhelbredende arkitektur, der sikrer medarbejderne kan fokusere på at udvikle virksomheden i stedet for at bruge tid på at indstille og fejlfinde netværksydelsen. Med SASE kan IT-chefer levere en problemfri brugeroplevelse og sikre forretningskontinuitet, samtidig med at de nyder godt af en mere problemfri supportdesk.

Trin 2: Udnyt automatisering til at maksimere forretningsværdien

IT-medarbejdere havner ofte i en cyklus af trivielle opgaver, der ikke udfordrer dem tilstrækkeligt. I stedet for at lade IT-teams bruge al deres tid på endeløs vedligeholdelse og overvågning, kan CIO’er rette fokus mod opgaver, der bidrager til større forretningsmål. SASE automatiserer gentagne opgaver, hvilket giver it-afdelingen mulighed for at fokusere på strategiske forretningsmål, samtidig med at risikoen for manuelle fejl mindskes.

Trin 3: Eliminer spredningen af netværks- og sikkerhedsløsninger med konvergeret SASE

IT-teams bliver ofte oversvømmet af punktløsninger, der hver især sigter mod at løse specifikke, snævre forretningsproblemer. Disse løsninger resulterer i en kompleks blanding af ældre maskiner, hardware og software, som er udfordrende for IT at drive, vedligeholde, supportere og administrere. Med SASE kan CIO’er transformere deres netværk til en enkelt platform med en centraliseret administrationsapplikation. IT-afdelingen kan nu opnå et holistisk overblik over deres arkitektur og drage fordel af nem administration og vedligeholdelse.

Trin 4: Sikre forretningskontinuitet og førsteklasses sikkerhed med ZTNA

Arbejde på tværs af forskellige steder har øget IT’s arbejdsbyrde betydeligt. De arbejder nu i en reaktiv tilstand, idet de forsøger at understøtte slutbrugerforbindelse og sikkerhed gennem VPN’er, der ikke er skabt til at håndtere denne skala.

SASE er svaret på fjernarbejde og muliggør problemfrit og sikkert arbejde, uanset hvor medarbejderne befinder sig. Ved at eliminere VPN-servere fjernes behovet for at sende trafik gennem centralisering og forbedrer samtidig slutbrugernes ydeevne. Trafikken autentificeres ved hjælp af Zero Trust og inspiceres med avancerede trusselsbekæmpelsesværktøjer for at reducere angrebsfladen.

Trin 5: Minimer sikkerhedssårbarheder gennem cloudifisering og konsolidering

Globale afdelinger, fjernarbejde og talrige integrationer mellem netværks- og sikkerhedsprodukter har resulteret i en stigende angrebsflade. For IT-afdelingen betyder dette, at de kæmper en udfordrende kamp uden de nødvendige værktøjer for at opnå succes.

En SASE- eller SSE-løsning hjælper IT med at implementere ensartede adgangspolitikker, undgå fejlkonfigurationer og sikre overholdelse af lovgivningen. Dette giver dem også mulighed for at forhindre cyberangreb i realtid og hjælper organisationen med at opretholde sikkerhed samt forebygge compliance-problemer.

Trin 6: Brobygning over kvalifikationskløften og investering i videreuddannelse

Kompetencekløfter kan opstå af forskellige årsager. Uanset oprindelsen kan de få dine IT-medarbejdere til at føle sig overvældede og utilfredse med deres faglige niveau, hvilket kan resultere i, at de forlader organisationen.

Uddannelse og faglig udvikling hjælper IT-medarbejdere med at opnå succes, hvilket igen kan motivere dem til at forblive i deres roller, som indikeret af en nylig LinkedIn-undersøgelse. Disse fordele strækker sig bredt og gavner alle, fra den enkelte it-medarbejder, der opnår større tilfredshed med sit arbejde, til CIO’er, der undgår behovet for at fylde kompetencekløfterne eksternt. Dette muliggør, at organisationen kan forfølge ambitiøse vækstplaner og sikre forretningskontinuitet gennem teknologisk innovation.

Forny ikke din SD-WAN-kontrakt, før du har læst denne artikel

Hvis din virksomheds SD-WAN-kontrakt skal fornyes, men din eksisterende SD-WAN-løsning ikke stemmer overens med dine funktionelle eller forretningsmæssige mål og behov, har du andre muligheder.

I dette blogindlæg gennemgår vi fire potentielle veje til at udskifte eller forbedre din SD-WAN-infrastruktur. Derefter viser vi, hvilke overvejelser du bør gøre dig, når du beslutter dig for dine næste skridt. Blogindlægget er baseret på et webinar med Roy Chua, chefanalytiker hos AvidThink og en 20-årig veteran fra cybersikkerheds- og netværksbranchen, og udarbejdet af Cato Networks.

Hvad udløser en SD-WAN-evaluering?

For mange virksomheder er beslutningen om at genoverveje deres SD-WAN-netværk, og i sidste ende migrere til en anden løsning, udløst af deres skiftende forretningsmæssige og tekniske behov. Selvom SD-WAN stadig tjener virksomheden, er der flere brugsscenarier, det ikke opfylder:

- Global Connectivity

- Forbedring af cloud-forbindelse

- Skalering af fjernadgang

- Zero Trust netværksadgang

- Forenkling af arkitektur

- Mobilt netværk

- Tilslutning af partnere i forsyningskæden

- Avanceret sikkerhed

- Understøttelse af M&A

- Tag højde for den voksende betydning af skyen

Når du vælger din vej fremad, er det vigtigt at huske, at der er sket ændringer siden din sidste SD-WAN-implementering. I de senere år har Cloud fået større betydning og er blevet en hjørnesten i organisationens netværks- og sikkerhedsstrategi.

Mange organisationer har taget cloud til sig som deres foretrukne implementering, flyttet deres virksomhedsapplikationer til cloud og brugt cloud storage. Det skyldes de driftsmæssige fordele ved at flytte til skyen, nemlig at man overlader vedligeholdelsen af sikkerheds- og netværksstakken til leverandører, der leverer det som en service.

Flytningen til cloud giver også stordriftsfordele: en enkelt leverandør kan fordele udgifterne til forskning og udvikling på mange kunder.

De 4 teknologiske veje fremad

Nu hvor vi har kortlagt, hvad der har bragt os hertil, og hvilke overvejelser vi skal gøre os, så lad os diskutere de fire vigtigste mulige transformationsveje fremad:

- Udskift din SD-WAN-leverandør

- Behold dit eksisterende SD-WAN og tilføj SSE

- Udskift din SD-WAN-leverandør og tilføj SSE

- Skift til SASE (inklusive SD-WAN)

Vi anbefaler dig at se dette webinar, før du fornyer din SD-WAN-kontrakt

#1: Udskift din SD-WAN-leverandør

Hvis du ønsker at forbedre dit eksisterende SD-WAN med flere funktioner, gå fra selvadministration til en MSP eller indføre en ny managed services-model, kan det være en fordel at finde en ny SD-WAN-leverandør. Se efter en løsning, der tilbyder et netværk af private globale PoP’er for at sikre skalerbar og pålidelig global connectivity.

En global privat backbone med kontrolleret, optimeret routing kan give høj tilgængelighed, selvhelbredende funktioner og automatiseret failover-routing uden behov for infrastruktur- eller kapacitetsplanlægning.

Opgradering af dit SD-WAN-netværk er også en god idé, når der ikke er behov for at tage fat på sikkerheden. Det kan være, når din eksisterende sikkerhedsstack opfylder alle dine behov, eller når sikkerhedsbeslutninger i din virksomhed træffes af andre interessenter. Bare sørg for at være bevidst om potentielle sikkerhedshuller. Når du vælger en ny leverandør, skal du desuden sørge for, at du ikke bare bytter et problem ud med et andet.

#2: Behold dit eksisterende SD-WAN og tilføj SSE

Hvis du er tilfreds med din SD-WAN-leverandør, eller du ikke har budget til at opgradere, og du også har brug for at forbedre sikkerheden og forenkle din sikkerhedsarkitektur, kan den rigtige løsning for dig være at tilføje en SSE-løsning (Security Service Edge). SSE supplerer SD-WAN ved at levere konvergeret, cloud-native sikkerhed. SSE konvergerer SWG, CASB, DLP, ZTNA, FWaaS og IPS. SSE er også lettere at administrere end punktsikkerhedsløsninger og giver større driftsbesparelser.

Sørg for at have en plan for, hvordan du håndterer to forskellige leverandører. Sørg også for, at de to integreres godt for at sikre, at sikkerheden leveres kontinuerligt og konsekvent i hele dit netværk.

#3: Udskift din SD-WAN-leverandør og tilføj SSE

Hvis du allerede har indgået en aftale med en ny SD-WAN-leverandør eller har specifikke krav, som kun en bestemt SD-WAN-leverandør kan opfylde, kan du stadig tilføje SSE-funktioner, som SD-WAN-leverandøren ikke har. Det vil hjælpe dig med at levere sikkerhedsfunktioner og beskytte mod cyberangreb på tværs af din organisation.

Du skal dog være opmærksom på, at du har påtaget dig en udfordrende opgave: at onboarde en ny SD-WAN-leverandør og en SSE-leverandør på samme tid. Det skaber betydelige omkostninger og driftsproblemer.

#4: Skift til SASE på én gang

Den fjerde mulighed, du har, er at skifte direkte til SASE (Secure Access Services Edge). SASE giver en konvergeret netværks- og sikkerhedsplatform i en cloud-native arkitektur med en samlet netværks- og sikkerhedspolitik. Dette er den ideelle vej, når din organisation kan træffe en fælles netværks- og sikkerhedsbeslutning.

Med SASE kan organisationer opnå fordele ved at eliminere omkostningerne og kompleksiteten ved at administrere fragmenterede ældre punktløsninger, samtidig med at de leverer sikker, højtydende connectivity til alle brugere og til alle ressourcer.

Det kan være svært at opgradere sit netværk og sin sikkerhed. Så sørg for at vælge en SASE-leverandør, der har en konvergeret løsning til begge aspekter, i stedet for løst integrerede punktløsninger.

Vil du vide mere? Eller Tabte du pusten?

Husk der er mange veje til Rom, og er du typer der elsker at nørde ned i detaljer og læse om andres erfaringer og vejledninger, så klik videre og læs flere use cases her!

Er netværkssynlighed afgørende for din organisation?

De fleste moderne virksomheder er meget afhængige af deres IT-infrastruktur i dagligdagen, og medarbejderne er afhængige af mange on-prem og cloud-baserede softwareløsninger til deres daglige aktiviteter.

Men for mange virksomheder kan netværket være noget af en sort boks. Så længe data kommer fra punkt A til punkt B, og applikationer fortsætter med at fungere, antages det, at alt er i orden. Men netværket kan være en rig kilde til data om virksomhedens tilstand. Ved at overvåge netværkets trafikstrømme kan organisationer uddrage oplysninger om deres IT-arkitektur og sikkerhed, som kan forbedre IT-indsatsen og informere beslutningstagning og strategiske investeringer på forretningsniveau.

Hvilken type data kan netværksovervågning levere?

Virksomheder opnår almindeligvis synlighed i data, der flyder gennem netværket, via in-line overvågningsløsninger eller netværkstaps.

Med adgang til netværksdata kan en organisation udføre analyser på forskellige niveauer. En mulighed er at analysere netværksdata på et højt niveau for at udtrække kilde, destination og protokoller for at baseline netværkets adfærdsmønstre.

Alternativt kan en organisation grave dybere ned i netværkspakkens payload for at afgøre, om den indeholder malware eller andet ondsindet indhold, der udsætter organisationen for risiko.

Forbedret netværkssynlighed med Cato SASE Cloud

For at opnå netværkssynlighed har virksomheder brug for strategisk implementerede løsninger, der kan overvåge og indsamle data om al trafik, der flyder over virksomhedens netværk. Efterhånden som fjernarbejde og cloud-adoption gør netværkene mere distribuerede, bliver det sværere at opnå.

SASE (Secure Access Service Edge) giver virksomheder mulighed for at opnå netværkssynlighed på tværs af virksomhedens WAN. Cato SASE Cloud samler SD-WAN og sikkerhedsfunktioner, så al WAN-trafik kan flyde over en global privat backbone. Denne dybdegående synlighed gør det muligt at inspicere al netværks- og sikkerhedstrafik, og alle politikker anvendes på den ingress PoP, der er tættest på brugeren eller applikationen. Det sikrer, at håndhævelsen af politikker er konsekvent på tværs af virksomhedens netværk.

Cato SASE Cloud er en administreret SASE-løsning, der giver omfattende netværkssynlighed og sikkerhed for et højt ydende, globalt WAN. Læs mere om, hvordan Cato SASE Cloud kan hjælpe med at forbedre din organisations netværkssynlighed, sikkerhed og ydeevne.

Usecases for netværkssynlighed – Hvad er næste skridt?

Omfattende netværkssynlighed giver betydelige fordele for både netværks- og sikkerhedsteams, og begge kan drage fordel af dette for at forbedre netværksanalyse, ydeevne og sikkerhed.

Læs her, hvordan Hoyer Motors fik forbedret performance, kontrol og drifts stabilitet med Cato Networks.

Vil du vide mere? Eller Tabte du pusten?

Husk der er mange veje til Rom, og er du typen, der elsker at nørde ned i detaljer og læse om andres erfaringer og vejledninger, så klik videre og læs flere use cases her!

Er du typer den følger en opskrift eller freestyler du?

Uanset om du er forberedt eller freestyler, kan det ofte være en fordel at have en opskrift eller en plan.

En strategi for virksomhedsnetværk hjælper organisationer med at maksimere forbindelsen mellem slutbrugerens enheder og applikationer, så de kan opnå positive forretningsresultater. Men ikke alle organisationer ved, hvordan de selv kan opbygge en omfattende strategi for virksomhedsnetværk.

Du kan læse hele “Enterprise Network Cookbook”, som er gratis fra Cato Network, her!

Gartners kogebog

Gartners kogebog indeholder to sektioner med brainstorming og diskussioner, der kan bruges når man skal fastlægge de vigtigste principper, der skal styre virksomhedens netværksstrategi:

Brainstorming om servicestrategi

Den strategi der bestemmer, hvordan sikkerheds- og forvaltningsapplikationer bruges, både lokalt og fra skyen. Dette afsnit bør dække en række forskellige anvendelsestilfælde, herunder infrastruktur som en tjeneste, platform som en tjeneste og SaaS, en hybrid it-driftsmodel, hvilke applikationer der forbliver lokalt osv.

Finansielle overvejelser

Virksomhedsnetværkets finansielle konsekvenser for virksomhedens finansielle modeller. Dette afsnit omfatter overvejelser som omkostningsgennemskuelighed, synlighed, budgettering, forudsigelighed af afskrivninger af aktiver og finansieringskilder.

Gartner beskriver også virksomhedens Inventar og placering af disse, som en af de vigtigste dele af virksomhedens netværksstrategi. Ved at opregne inventar af udstyret og angive, hvordan det er installeret, med henblik på at finde hvert enkelt element og sikre, at det er en del af virksomhedsnetværket. Det anbefales at angive komponentens placering, leverandør, omkostninger, krav til brugsscenarier, integrationer osv. for at få et retvisende overblik.

Styr på Strategi strukturen? Hvad er næste skridt?

Nu hvor du har besvaret spørgsmålene “hvad” og “hvorfor”, kan du gå videre til gennemførelsesplanen, dvs. “hvordan” og “hvornår”. Men selv hvis du allerede har påbegyndt implementeringen, kan udarbejdelsen af et dokument om netværksstrategien hjælpe dig med at fortsætte implementeringen på en mere effektiv måde, der imødekommer dine organisatoriske behov. Derfor anbefales det at udarbejde en netværksstrategiplan, uanset hvor langt I er nået med implementeringen.

Denne kan indeholde følgende:

Resumé til øverste ledelse

– Som bør omfatte de forskellige interessenters roller og de forventede forretningsresultater.

Business Baseline

– En sammenfatning af forretningsstrategien samt de ønskede forretningsresultater og initiativer til forretningsomdannelse. Bør også indeholde potentielle fordele og risici og forklare, hvordan udfordringerne kan overvindes.

Datacenter- og cloud-netværksprincipper

– Det anbefales at fremhæve datacentrets betydning korrekt og sikre automatisering som standard.

Vil du vide mere? Eller Tabte du pusten?

Husk der er mange veje til Rom, og er du typer der elsker at nørde ned i detaljer og læse om andres erfaringer og vejledninger, så klik videre og læs flere detaljer fra Gartner her!

Cato Networks SASE Threat Research Report

Angreb på forsyningskæden er en af de største bekymringer for enhver organisation, da tilliden mellem organisationer udnyttes. Blandt de seneste eksempler på lignende angreb kan nævnes SolarWinds og Kaseya. Den 29. marts blev der identificeret et nyt angreb på forsyningskæden rettet mod 3CX, en VoIP IPXS-udvikler, med nordkoreanske nationalstatslige aktører som de sandsynlige gerningsmænd.

Det, der gjorde 3CX-angrebet så ødelæggende, er udnyttelsen af en 10 år gammel Microsoft-sårbarhed (CVE-2013-3900), som får eksekverbare filer til at se ud til at være legitimt signeret af Microsoft, mens de i virkeligheden bruges til at distribuere malware. Det er ikke første gang, at denne sårbarhed er blevet udnyttet; tidligere i år blev den samme taktik brugt i Zloader-infektionskampagnen. I 3CX-sagen blev de to “signerede” ondsindede DLL’er brugt til at oprette forbindelse til en C&C-server (Command and Control) og i sidste ende til at oprette forbindelse til et GitHub-repositorium og downloade en malware, der stjæler oplysninger og er rettet mod følsomme data, som brugerne indtaster i deres browser.

Hvordan reagerede Cato?

Sikkerhedsgruppen i Cato Networks reagerede straks på denne trussel. Kunder, hvis systemer kommunikerede med den sekundære payload-server, blev kontaktet og informeret om, hvilke enheder der var blevet kompromitteret. Alle domæner og IP’er, der var forbundet med kampagnen, blev blokeret for at begrænse enhver eksponering for denne trussel.

Catos tilgang til sådanne trusler er en tilgang med flere choke points, der sikrer, at truslen opdages, bremses og forhindres langs hele angrebsvejen. Dette kan kun gøres ved at udnytte den private cloud-backbone, hvor hver PoP har hele sikkerhedsstacken, der deler og kontekstualiserer data for hver netværksstrøm.

Catos afhjælpning af 3CX-truslen omfatter følgende:

- Ondsindede domæner markeres som sådan og blokeres. Firewallreglen til blokering af ondsindede domæner er som standard aktiveret.

- IPS (Intrusion Prevention System) – Payload-servere blev tilføjet til domænebloklisten, som supplerer firewallreglerne og ikke er afhængig af, at de er aktiveret.

- Anti-malware – Alle 3CX-associerede trojanere er blokeret

- MDR (Managed Threat Detection and Response) – MDR-holdet fortsætter med at overvåge kundesystemer for mistænkelige aktiviteter.

Cato Networks sikkerhedsgruppe vil fortsat overvåge denne trussel, efterhånden som den udvikler sig. For en detaljeret teknisk analyse af angrebet se Cykles blog her

Cato Networks SASE Threat Research Report

For nylig udgave Cato Networks: Cato Networks SASE Threat Research Report, som fremhæver cybertrusler og tendenser baseret på mere end 1,3 billioner flows, der passerede gennem Cato SASE Cloud-netværket i H2 2022. Rapporten fremhæver de mest populære sårbarheder, som trusselsaktører forsøgte at udnytte, og den stigende brug af forbrugerapplikationer, som kan udgøre en risiko for virksomheden.

I årenes løb har Cato fulgt de største trusler på netværket, og tendenserne har ikke ændret sig meget. De fem største trusselstyper i den aktuelle forskningsrapport er:

- Network Scan, med 31,2 milliarder hændelser

- Reputation, med 4,7 milliarder hændelser

- Policy Violation, med 1,3 milliarder hændelser

- Web Application Attack, med 623 millioner hændelser

- Vulnerability Scan, med 482 millioner hændelser

Hvad fandt Cato i scanningen af data?

En af de første observationer i rapporten var det enorme omfang af datalager. Cato’s konvergens af netværk og sikkerhed giver en unik synlighed på globalt plan i både legitim brug af virksomhedsnetværk og ondsindet aktivitet rettet mod virksomhedsnetværket. Dette omfatter fjendtlige netværksscanninger, forsøg på udnyttelse og malware-kommunikation til C&C-servere.

Ligesom mange andre sikkerhedsleverandører indsamler Cato oplysninger fra trusselsoplysningsindsamlere og andre sikkerhedsressourcer. Men som netværksleverandør er Cato også i stand til at berige med forståelse af sikkerhedshændelser med netværksflowdata, som ofte er utilgængelige for sikkerhedsfolk. I løbet af 2022 blev Catos dataregister fodret af mere end 2,1 billioner netværks flows, der passerede gennem den globale private backbone.

CTHS konkluderede, at der var 600.000 trusler eller højrisiko flows baseret på maskinlæring og datakorrelation. Af disse var 71.000 faktiske hændelser eller verificerede sikkerhedstrusler

Cato Cloud-sikkerhedstjenesterne

Sikkerhedshændelser, trusler og hændelser voksede også i takt med antallet af netværks flows. I anden halvdel af 2022 opdagede Cato Threat Hunting System (CTHS) 87 milliarder sikkerhedshændelser på tværs af hele Cato-clouden. En sikkerhedshændelse er enhver netværks flow, der udløser en af Catos mange sikkerhedskontroller.

CTHS er en naturlig forlængelse af Cato Cloud-sikkerhedstjenesterne. Den består af et sæt algoritmer og procedurer, der er udviklet af Cato Research Labs, og som reducerer tiden dramatisk til at opdage trusler på tværs af virksomhedsnetværk. CTHS er ikke kun utrolig præcis, men kræver heller ingen yderligere infrastruktur på brugerens netværk.

Har vi vækket din interesse og vil du læse mere fra rapporten? Klik nedenfor og læs videre!

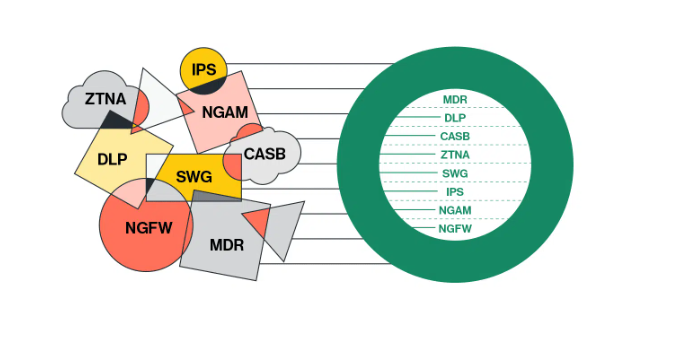

Integreret vs. konvergeret SASE

SASE (Secure Access Service Edge) er en arkitektur, der konvergerer netværk og sikkerhed i cloud-native, globalt tilgængelige servicetilbud. Sikkerhedsinspektion og håndhævelse af politikker udføres i clouden i stedet for at backhaule al trafik til et centraliseret datacenter til inspektion. Dette gør det muligt for organisationer at styrke deres sikkerhedsstilling og samtidig sikre høj ydeevne, skalerbarhed og en god brugeroplevelse.

Desværre forsøger mange leverandører at markedsføre løst integrerede produkter og partnerskaber som SASE. En af de hurtigste måder at komme ind på SASE-markedet er at virtualisere eksisterende hardwarebaserede produkter og implementere dem i offentlige cloud-udbydere (AWS, Azure, GCP) og derefter forbedre dem med yderligere muligheder, men giver dette den optimale effekt?

Så hvilken tilgang er bedst? I dette blogindlæg udforsker vi de to muligheder, konvergerede og integrerede, og forskellene mellem dem. Hvis du vil vide mere om, hvilken SASE-leverandør du skal vælge, kan du læse whitepaperen, som dette blogindlæg er baseret på: “Integrated vs. Converged SASE: Why it Matters When Ensuring an Optimal Security Posture”.

Hvorfor tilbyder nogle SASE-leverandører en integreret SASE-løsning?

Integration af udvalgte isolerede punkts løsninger er den hurtige vej ind på SASE-markedet. Men denne type løsning er fuld af ulemper. Det drejer sig bl.a. om:

- Øget kompleksitet

- Dårlig ydeevne

- Begrænset leverandørkontrol

- Sikkerhedshuller

- Manglende fuld synlighed

Hvad er fordelene ved konvergeret SASE?

Konvergeret SASE er bygget op fra bunden til at levere både sikkerheds- og netværksfunktioner. Dette kommer kunden til gode på følgende områder:

- Hurtig deployment

- Reducerede faste omkostninger

- Kort ventetid

- Cloudbaserede muligheder

- Ingen hybride eller lokale installationer

Hvilken leverandør skal du vælge?

Der er grundlæggende forskelle i SASE-funktionerne mellem en integreret og en konvergeret platform. Dette omfatter deres evne til at fjerne MPLS, forenkle og optimere fjernadgang, muliggøre nem cloud-migrering og sikre filialer og mobile brugere. SASE-løsninger er designet til at adressere mange kundeanvendelsestilfælde og løse flere problemer, og det er vigtigt for kunderne at foretage en grundig evaluering af begge tilgange for at sikre, at den valgte platform opfylder deres nuværende og fremtidige forretningsmæssige og teknologiske behov.

Hvilken type løsning er bedst for moderne virksomheder? Her er de vigtigste funktioner, der tilbydes af hver type løsning:

Integreret SASE:

- SD-WAN fra partnere

- Flere administrationskonsoller

- Kræver VM-implementering

- Kræver tunnelkonfiguration

- Hostet i den offentlige sky

- Separate autentifikationsstrømme til sikkerhed og adgang

- Kræver SIEM til korrelation af netværks- og sikkerhedshændelser

- Netværks-, sikkerheds- og fjernadgangsprodukter er separate produkter

- Hybrid implementering

- Kræver flere produkter

- Forskellige PoP’er tilbyder forskellige muligheder

Konvergent SASE:

- Native SD-WAN

- Et enkelt forvaltningsprogram

- Fuld mesh-tilslutning

- Valgfri brug af IPSEC-tunneler

- Valgfri eksport til SIEM

- Bedre samarbejde mellem konvergerede teknologier

- Holistisk sikkerhedsbeskyttelse

- Alle PoP’er er fuldt funktionsdygtige

- Der er konsekvent håndhævelse af politikker

Beskyt mere og få færre bekymringer

Mange organisationer kæmper med en række sikkerhedspunktløsninger, der skaber huller i sikkerheden, giver alert-overload og udfordringer med inkonsekvent politikkonfiguration og håndhævelse. Derfor søger flere og flere virksomheder fordelene ved at bevæge sig mod en forbedret sikkerhedsplatform, der kombinerer flere sikkerhedsteknologier i en enkelt løsning.

Der er to tilgange til at opnå dette:

Integration:

Sikkerhedsplatformen er bygget ved at tilslutte flere eksisterende løsninger for at opnå den ønskede funktionalitet.

Konvergens:

Sikkerhedsplatformen er bygget fra bunden, med en enkelt software-stak, der naturligt integrerer al ønsket sikkerhedsfunktionalitet.

Konvergens og integration kan begge bruges til at opbygge en sikkerhedsplatform. De to tilgange fungerer imidlertid meget forskelligt og producerer forskellige resultater.

Migrering til “skyen” er nøglen til forbedret sikkerhed

Cloud-migration har en betydelig indvirkning på virksomhedens IT-arkitektur og sikkerhed. Cloud-adoption øger distributionen og skalerbarheden af IT-infrastrukturen og gør IT-miljøerne mere komplekse. Som følge heraf er det mere vanskeligt at sikre disse miljøer, især når brugerne også er hybride og arbejder remote. Så sikkerhedskonvergens er afgørende for sikkerhedsteamene for at opfylde med deres ansvar om et sikkert setup.